Bluebox Security의 Bluebox Labs는 Android 버전 1.6 Donut이 2009 년에 출시 된 이래로 존재하는 Android 버그를 발견했습니다. Android는 오픈 소스 프로젝트였습니다. 이를 통해 앱을 개발하고 Play 스토어 또는 타사 앱 스토어에서 판매 할 수 있습니다. Google은 사용자가 앱에 디지털 서명을하는 동안 안전하다고 생각하지만 타사 앱 스토어에서 앱을 다운로드하려고하면 기기의 안전을 쉽게 손상시킬 수 있습니다.

이것이 실제로 어떻게 발생하는지 그리고 이것이 어떻게 기기의 해킹으로 이어질 수 있는지 보겠습니다.

Android 취약성 :

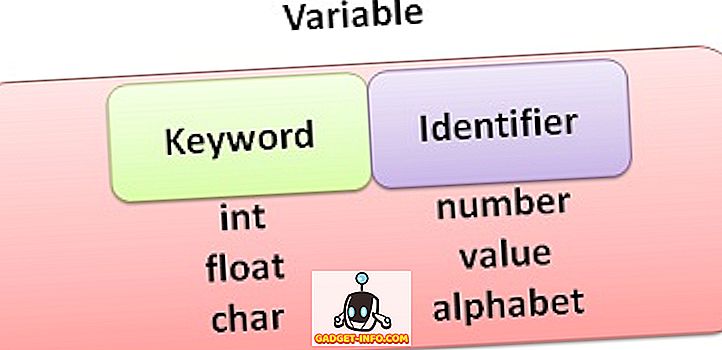

Android 애플리케이션은 앱을 설치할 때 시스템 기록에 사용되는 암호화 서명을 사용합니다. 앱을 추가로 업데이트하려면 동일한 암호화 서명이 있어야합니다. 해커는이 합법적 인 암호화 서명으로 앱을 사용할 수 있으며 악성 코드를 추가하여 앱을 수정 한 다음 신뢰할 수없는 타사 앱 스토어를 사용하여 앱을 배포 할 수 있습니다. 사용자가 새 버전의 앱을 설치하면 새 앱이 트로이의 역할을하며 (해커가 아닌 것으로 가장하는) 해커의 의도와 Android 시스템에서 앱에 부여한 권한을 기반으로 앱이 많은 것을 제어 할 수 있습니다 시스템의 중요 영역.

해킹 당하거나 손상 될 수있는 것 :

블루 박스 시큐리티 (Bluebox Security)의 연구원에 따르면, 해커는 장치를 탈옥하고 모든 시스템 기능에 액세스 할 수 있으며 트로이 목마에 합법적 인 응용 프로그램을 만들 수있는 botnet을 만들 수 있습니다. 또한 이러한 트로이 또는 악성 앱은 장치에서 암호, 계정 정보, 신용 카드 및 직불 카드 정보를 검색하고 전화, SMS, 전자 메일 또는 카메라, 마이크 기능, 심지어 운영 체제와 같은 하드웨어를 제어 할 수 있습니다.

또한 참조하십시오 : 안드로이드에 대한 5 최고의 사진, 동영상 및 파일 숨기기 애플 리케이션

이 취약점의 영향을받는 사람 :

Android 버전 1.6 이상에서 실행되는 9 억 대가 넘는 Android 기기 (태블릿 및 휴대 전화). Jelly bean을 포함합니다. 이 버그를 수정 한 유일한 장치는 GSMarena에 따르면 삼성 Galaxy S4입니다.

Google이이 문제를 어떻게 처리하고 있습니까?

Google은 Google 개발자 및 장치 제조업체가이 결함을 인식하고 있으며 곧 패치가 곧 출시 될 소프트웨어 업데이트에서이 문제를 해결할 것이라고 인정했습니다.

Google은 또한이 취약점을 악용 할 수있는 기존 Google Play 앱이 없음을 확인했으며 Google은 Play 스토어에서 이러한 종류의 앱을 처리하는 동안 극단적 인 예방 조치와 안전 조치를 사용합니다.

예방은 치료법보다 낫습니다. 어떻게 신중해야합니다 :

Android 버전 1.6 이상을 실행하는 모든 Android 기기 (Galaxy S4 제외)에는이 버그가 있으므로 사용자는 무료 앱이나 유료 앱을 무료 또는 프리웨어로 제공하는 신뢰할 수없는 타사 앱 스토어에서 앱을 다운로드하지 않아야합니다. 앱이 디지털 서명에 따라 안전 해 보이지만 악성 코드가 원본 코드에 포함될 수 있습니다.

타사 앱을 사용하여 온라인 거래를하는 동안 세심한주의를 기울이고 신용 카드 / 직불 카드 또는 계정 정보를 안전하고 가치있는 앱 스토어에서 설치하지 않은 앱과 함께 사용하지 마십시오.

마지막으로 좋은 바이러스 백신 앱을 설치하고 안드로이드의 시스템 설정에서 알 수없는 시장 옵션의 보안을 선택 취소하지 않고 무료 버전에 비해 더 많은 보안 기능을 제공하는 무료 바이러스 백신 앱에 의존하는 것보다 프로 버전을 구입하십시오.

머지 않아 장치 제조업체가 새로운 소프트웨어 업데이트를 계속 확인하면서 버그를 패치 할 것입니다.

이미지 예의 : thehackernews